在9月30日上午的安全漏洞发掘与源码安全可靠分高峰论坛环节,东华测试副教授,硕士学位指导老师,Xfocus安全可靠点关注点核心成员张勇、苏州卢瓦松科技股份有限公司安全可靠服务项目副总裁张波坤、360标识符保卫者 开放源码工程项目检验方案相关人士李茂贞、宾夕法尼亚大学电子工程与软件工程系副教授,网络安全可靠控制技术实验室主任陈焰、看雪高峰论坛安全漏洞新浪网斑竹,高级安全可靠工程师黄身、清华大学副教授段海新共八位网络安全可靠专家,就X-Frame-构筑应用领域软件安全漏洞预测此基础设施、构筑灵巧合作开发自然环境下的安全可靠合作开发管理体系、开放源码码安全可靠之痛、通过移动App-WebUSB来检验隐藏攻击、Web应用领域中Cookie的准确性难题和严重威胁等七个话题展开了现场解析。本次分高峰论坛由看雪学院创始人段刚主持。

东华测试副教授,硕士学位指导老师,Xfocus安全可靠点关注点核心成员张勇此次演说的主轴是X-Frame,构筑应用领域软件安全漏洞试验此基础架构。张勇从背景和难题预测、X-Frame此基础架构和Demo四个各方面展开了展开了撷取。他则表示随着控制技术的不断发展,安全漏洞路子已经发生了变化。他谈及了安全漏洞研究各方面四个重要的特点:从缓存战争迈向场景时代,从模糊试验迈向逻辑预测,从简单触发到复杂关联影响预测。通过IE安全漏洞检验和预测的示例,张勇归纳到:与其发现一个安全漏洞、发掘一个安全漏洞,我们不如去构筑一个安全漏洞,用这种新路子来寻找安全漏洞。在谈及X-Frame此基础架构时,张勇如是说了X-Frame的目标、中心思想以及其组成与应用领域。并则表示:该架构以数据化评估结果、非确定性引入、G360A数学模型、增量式试验支持为中心思想,提供完整的勘察积极探索、监测捕获、错误定位、影响预测控制技术业务流程,来实现应用领域软件安全漏洞的试验与评估结果。最终,张勇以crash预测的Two-Level预测为例,详尽如是说了X-Frame在实战中的使用策略,并则表示后期将开放网站来撷取相关的Demo和示例。

苏州卢瓦松科技股份有限公司安全可靠服务项目副总裁张波坤发表了专文构筑灵巧合作开发自然环境下的安全可靠合作开发管理体系的演说。张波坤从应用领域软件合作开发安全可靠管理体系、灵巧合作开发安全可靠管理体系路子、整体安全可靠保障方案四个各方面展开了展开。首先如是说了有关SDL的难题,他表示在传统的SDL安全可靠合作开发模式中存在大量难题。进而引出了在灵巧自然环境下我们可以做的事情,包括灵巧(AGILE)中的SDL、灵巧中的市场需求和设计等,并详尽的撷取了灵巧合作开发安全可靠管理体系路子,包括静态标识符预测的头文件溢出检查、可落地的安全可靠代码指南、严重威胁可视化完成等等。

随后张波坤还具体预测了当前日益重要的渗透试验和深度安全可靠试验路子数学模型。最终归纳到灵巧的全景化对抗其实不易,却也没有那么难,最简单,最有效的办法是近似于ESAPI。有关安全可靠的培训,他认为所有的安全可靠试验业务流程要和实际的企业市场需求相结合。在演说结束时,张波坤还与在场的合作开发者撷取了展开安全可靠试验的经验以此寄语大家。

360标识符保卫者 开放源码工程项目检验方案相关人士 李茂贞

来自360标识符保卫者团队开放源码工程项目的李茂贞带来的主轴是开放源码码安全可靠之痛,并表示了开放源码码的缺陷及其软件系统。他从以下四个各方面展开了详尽的论述:

1、开放源码应用领域软件安全可靠事件带来的思考;

2、开放源码工程项目检验方案和示例预测;

3、应用领域软件标识符安全可靠解决之道。

李茂贞首先列举了一系列开放源码应用领域软件安全可靠事件,如OpenSSL重大安全可靠安全漏洞Heartbleed,攻击者通过构造异常的数据包展开攻击,获取用户敏感信息。同时他也提醒广大合作开发者要对开放源码应用领域软件有自己的思考。紧接着,他如是说了360标识符保卫者团队发起的开放源码工程项目检验方案(www.codesafe.cn),该方案针对开放源码工程项目展开的一项公益安全可靠检验方案,旨在让广大合作开发者关注和了解开放源码码安全可靠难题,提高应用领域软件安全可靠合作开发意识和技能。目前已检验1010个Java开放源码工程项目,检验标识符总量65,800,663行,总计发现1,646,035个源码缺陷,缺陷密度25.02个/千行。此外,李茂贞现场展示了近年来开放源码工程项目方案的监测成果,包括十大Java严重缺陷统计、20个流行工程项目缺陷总数统计、缺陷数量Top10工程项目、缺陷密度Top10工程项目等等。并对某开放源码高峰论坛工程项目XSS安全漏洞、某开放源码高峰论坛工程项目SQL注入安全漏洞等安全漏洞展开了示例预测。最终在应用领域软件标识符安全可靠解决之道上,李茂贞则表示:对已知安全漏洞的和知识产权展开溯源检验、采用国际标准和企业规范的的合规检验、对源码缺陷和可执行标识符展开安全可靠检验。进而建立一个由目标管理到自动化周期检验再到差距预测最终展开持续改进的统一标识符质量检验中心。

宾夕法尼亚大学电子工程与软件工程系副教授,网络安全可靠控制技术实验室主任 陈焰

宾夕法尼亚大学电子工程与软件工程系副教授,网络安全可靠控制技术实验室主任陈焰带来的撷取是通过移动App-WebUSB来检验隐藏攻击。陈焰如是说到这种通过移动终端App-WebUSB的攻击目前被大量已有检验工具所忽视。例如当前较为流行的一种恶意攻击模式:在手机应用领域程序中嵌入恶意网络链接,虽然程序本身是良性的,但恶意链接却也是由程序所携带。陈焰从移动广告背景、系统设计、结果检验、案例研究四个各方面展开了撷取。他表示,随着互联网向移动端倾斜,移动安全可靠越来越重要。智能移动终端作为我们日常生活中离不开的通讯工具,个人信息的移动载体,时刻监测其是否遭到攻击十分必要。而通过App-WebUSB来监测、检验隐藏攻击,再针对攻击设计有效的防护方式,是一种对全新攻守控制技术的积极探索。利用App-WebUSB,通过数据传输时的数据异常,来识别恶意行为根源所在。在演说最终,他提到最近与国家响应中心的合作工程项目,收集和规范移动广告市场这些恶意广告。并且我们建立一个的7天x24小时不断做动态监控检验恶意广告系统。

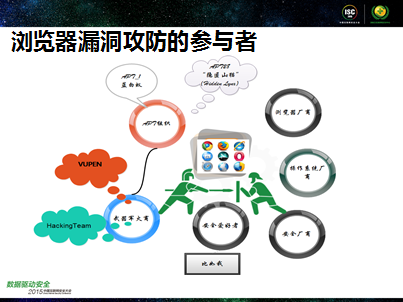

看雪高峰论坛安全漏洞新浪网斑竹,高级安全可靠工程师黄身演说主轴是浏览器安全漏洞攻守对抗的艺术。黄身从IE浏览器如是说了浏览器安全漏洞攻守,浏览器作为用户接入互联网的门户,针对浏览器参与攻守的主要有浏览器厂商、操作系统厂商、安全可靠厂商和实施攻击的APT组织等等。紧接着他又以时间线为基准,详尽阐述了2008年以前—2015年,针对整个浏览器的攻击和防御控制技术迈向。针对浏览器的防护手段,黄身如是说到栈Cookie、SEHOP、EAF、沙盒、DEP、杀毒应用领域软件防护、EMP、隔离堆、ASLR等等控制技术。之后黄身如是说了浏览器攻守艺术的原始积累——野蛮生长,谈及了从最初IE6、7的头文件溢出安全漏洞,到后来被大肆利用的java安全漏洞;从Windows XP敏感的函数单字节溢出安全漏洞,到Win 7缓存破坏安全漏洞的爆发…厂商无休止的修复、更新系统,攻击者反复从新系统中找到可以利用的安全漏洞,周而复始,安全漏洞与浏览器的相爱相杀至今仍未终止。演说最终,他打趣道:IE已死。然而新的浏览器不断涌现,针对浏览器的安全漏洞攻守还会继续存在下去,就让我们拭目以待,新的控制技术向哪里发展。

清华大学副教授段海新

作为本场高峰论坛的压轴演说,清华大学段海新副教授登台开始展开Web应用领域中Cookie的准确性难题和严重威胁的撷取。段海新谈及由于Cookie准确性的缺乏,在网站和浏览器中会将造成很多损失,如劫持网上银行向购物网站的支付等等。Cookie是最早Netscape这个公司在1996年它的浏览器里使用的。Cookie(存储web的数据)在HTTP协议中用于状态管理,对Web有着难以替代的重要性。浏览器允许同名Cookie,不区分协议。段海新补充到即使Cookie设置为一个更具体的领域,它仍然可以在相关领域被攻击者跟踪。当多个同名的Cookie同时传递过去,绝大多数语言的库和Web合作开发架构只是取第一个Cookie的值。谈及工作目标和贡献,段海新从三点展开了解释:

1、在真实网络中,Cookie注入攻击是通过主动攻击者如中间人(MITM)或者共享域名的Web攻击者所实施。

2、Cookie注入会造成包括支付的劫持、银行帐号的劫持等难题。例如Google历史搜索的信息导致的个人隐私泄露,和Cookie结合在一起影响就更大。同样的很多Web应用领域把Cookie页面直接下载到浏览器里,例如亚马逊,虽然它弹出JavaScript标识符,这做得还不是很完善。

3、如何解决这个难题又不影响现有应用领域?最根本的难题,Cookie里同源策略里充分隔离,HTTP和HTTPS里同源不是干净的,还有通过不安全可靠的信道过来Cookie也应相互隔离的。

在演说最终,段副教授为合作开发者讲解了防范措施,并表态:我们会与工业界一起探讨软件系统,以摆脱困惑的安全可靠现状。

编辑:李子健

2.分享目的仅供大家学习和交流,您必须在下载后24小时内删除!

3.不得使用于非法商业用途,不得违反国家法律。否则后果自负!

4.本站提供的源码、模板、插件等其他资源,都不包含技术服务请大家谅解!

5.如有链接无法下载或失效,请联系管理员处理!

6.本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!